Was ist der Cyber Resilience Act?

Der Cyber Resilience Act (CRA) schafft einen einheitlichen EU-Rechtsrahmen für die Cybersicherheitsanforderungen von Produkten mit digitalen Elementen. Betroffen sind hiervon alle Hard- und Softwareprodukte, die direkt oder indirekt mit anderen Geräten oder dem Netzwerk verbunden sind [Art.2 (1)].

Was sind die Ziele des CRA? [1. KONTEXT DES VORSCHLAGS]

Cybersicherheit von Produkten mit digitalen Elementen erhöhen

Unternehmen und Verbraucher sollen vor den Risiken durch Cyberattacken geschützt werden

Damit Nutzer zukünftig von der höheren Sicherheit profitieren, sollen potenzielle Cybersicherheitsrisiken von den Herstellern schon in der Planungs-, Entwurfs-, Entwicklungs- und Vertriebsphase ebenso wie während ihrer Wartung berücksichtigt und in das Produktkonzept mit aufgenommen werden - Security-by-design Ansatz

Hersteller werden dazu verpflichtet, während des gesamten Lebenszyklus eines Produkts (mindestens 5 Jahre) die Verantwortung für die Cybersicherheit zu übernehmen - inkl. der unverzüglichen Behebung von Schwachstellen und anschließender kostenloser Bereitstellung von Updates

Auf dem EU-Markt gehandelte Waren sollen weniger Schwachstellen aufweisen

Es soll mehr Transparenz über die Produktsicherheit geben

Wer ist betroffen?

alle in der EU hergestellten und in die EU importierte Produkte mit digitalen Elementen (Hard- und Software) - Betroffen sind hiervon alle Hard- und Softwareprodukte, die direkt oder indirekt mit anderen Geräten oder dem Netzwerk verbunden sind [Art.2 (1)].

Betroffen sind also Hersteller, Einführer und Händler - die umzusetzenden Pflichten weichen hierbei, je nach Rolle, ab

Ausgenommen sind Produkte der Medizintechnik (Verordnung (EU) 2017/745 (Medizinprodukte) & Verordnung (EU) 2017/746 (In-vitro-Diagnostika)) und der Luftfahrt (nach Verordnung (EU) 2018/1139 zertifizierte Produkte), ebenso wie Automobilkomponenten (Verordnung (EU) 2019/2144 (Kraftfahrzeuge & Kraftfahrzeuganhänger)) [Art.2 (2) & (3)]

Ausgenommen sind ebenfalls Produkte, die ausschließlich für Zwecke der nationalen Sicherheit oder für militärische Zwecke entwickelt wurden oder speziell für die Verarbeitung von Verschlusssachen konzipiert sind [Art.2 (5)]

Produkte mit digitalen Elementen werden in Abhängigkeit ihrer Kernfunktion und damit einhergehender potenzieller Cybersicherheitsrisiken in unterschiedliche Kategorien eingeteilt - Welche Pflichten, in welchen Ausmaß umgesetzt werden müssen, hängt auch von der Produktkategorie ab (siehe Anhang III der Verordnung)

Welche Pflichten gelten für Hersteller, Einführer und Händler?

Pflichten für Unternehmen/Hersteller: [Art.10]

Für jedes Produkt muss ein Cybersecurity Risk Assessment durchgeführt werden. Cybersicherheitsrisiken müssen schon bei der Planung, dem Design, der Entwicklung, in der Produktion und der Wartung solcher Produkte angemessenen berücksichtigt werden. [Art.10 (1)-(2)]

Ø Systematische Dokumentation der Cybersicherheitsrisiken für das jeweilige Produkt und regelmäßige Anpassung der Risikobewertung erforderlich [Art.10 (5)]

Ø Anfertigung & Aufbewahrung der technischen Dokumentation für 10 Jahre (zum Nachweis bei der Marktüberwachungsbehörde) [Art.10 (3) & (8) / Art.23 & Anhang V]

Grundsätzlich muss der Hersteller für alle Produkte selbst Bewertungen durchführen, in denen er prüft, ob die Sicherheitsanforderungen des CRA eingehalten werden [Art.24]. Für Produkte, die die EU-Kommission als „kritisch“ einstuft, müssen die Bewertungen z.T. (je nach Klasse) von unabhängigen Dritten oder nach einem Standard durchgeführt werden. „Kritische” Produkte werden dabei in zwei Klassen unterteilt: In Klasse 1 fallen Produkte mit einem hohen Risiko wie Passwort-Manager oder Netzwerkschnittstellen. In Klasse 2 fallen Produkte mit einem höheren Risiko wie z.B. CPU’s. Kategorien von Produkten beider Klassen finden sich in Anhang III der Verordnung.

Importeure/Einführer dürfen nur solche Produkte auf den EU-Markt bringen, die die Cybersecurity-Anforderungen erfüllen [Art.13]. Auch die Distributoren/Händler müssen sich vergewissern, dass die Anforderungen erfüllt sind [Art.14].

Bezieht der Hersteller Komponenten von Dritten für sein Produkt mit digitalen Elementen, so muss er prüfen und sicherstellen, dass diese die Sicherheit des Produkts nicht beeinträchtigen [Art.10 (4)]

Für jedes Produkt müssen die Cybersecurity Aspekte einschließlich etwaiger bekannter Schwachstellen und Informationen zu den Bestandteilen Dritter dokumentiert werden [Art.23 & Art.10 (5)].

Für Nutzer müssen klar verständliche Informationen und Handlungsempfehlungen zu Cybersecurity Aspekten des Produkts bereitgestellt werden [Art.10 (10) & Anhang II].

Nach dem Verkauf müssen Schwachstellen für die Lebensdauer des Produkts – wie immer diese genau festgelegt wird – oder fünf Jahre, je nachdem welcher Zeitraum kürzer ist, angemessen gehandhabt werden, einschließlich der Bereitstellung von kostenlosen Sicherheitsupdates [Art.10 (6) & Anhang I]. - Die Dauer der Support-Periode wird aktuell noch diskutiert.

Im Rahmen der Meldepflicht, muss der Hersteller der ENISA (Agentur der Europäischen Union für Cybersicherheit) innerhalb von 24 Stunden ausgenutzte Schwachstellen und Sicherheitsvorfälle melden [Art.11 (1) & (2)]. Importeure und Distributoren müssen den Hersteller über Auffälligkeiten unterrichten [Art.11 (7)]. Über Sicherheitsvorfälle muss der Hersteller auch die Nutzer informieren [Art.11 (4)].

Der Hersteller gewährleistet die Konformität seines Produkts durch ein geeignetes Konformitätsbewertungsverfahren [Art.10 (9)] und bringt die erforderliche CE-Kennzeichnung auf seinem Produkt an [Art.22].

Meldepflichten für Hersteller: [Art.11]

jede aktiv ausgenutzte Schwachstelle muss der ENISA innerhalb von 24 h nach Bekanntwerden gemeldet werden [Art.11 (1)]

jeder Vorfall, der sich auf die Sicherheit des Produkts mit digitalen Elementen auswirkt, muss der ENISA innerhalb von 24 h nach Bekanntwerden gemeldet werden [Art.11 (2)]

unverzügliches in Kenntnissetzen der Nutzer über bekannt gewordene Schwachstelle im Produkt mit digitalen Elementen und entsprechende Handlungshinweise zur Minimierung des Schadens [Art.11 (4)]

Feststellen einer Schwachstelle in einer extern bezogenen Komponente, muss der entsprechend verantwortlichen Person bzw. dem Unternehmen unverzüglich mitgeteilt werden [Art.11 (7)]

Pflichten für Einführer und Händler: [Art.14]

Vor dem Handel eines Produkts mit digitalen Bestandteilen, muss der Händler überprüfen, ob Hersteller und Einführer/Importeure die Vorschriften der Verordnung mit ausreichender Sorgfalt nachgekommen sind [Art.14]:

Vorhandensein einer den Anforderungen entsprechenden technischen Dokumentation (Aufbewahrung dieser für 10 Jahre zur Vorlage bei der Marktüberwachungsbehörde, falls gefordert) [Art.10 (3) & (8) / Art.23]

Durchführung eines geeigneten Konformitätsbewertungsverfahrens (Aufbewahrung der EU-Konformitätserklärung für 10 Jahre) [Art.10 (7) & (8) / Art.24 / Anhang VI] anhand der bereitgestellten EU-Konformitätserklärung [Art.10 (11)]

Anbringen der CE-Kennzeichnung an das Produkt [Art. 14 & Art.21-22] und Beifügen der geforderten Informationen und der Gebrauchsanweisung [Art.10 (10) / Anhang II]

Weitere Anforderungen an Hersteller [Art.10 & 11], Einführer [Art.13 & 15] und Händler [Art.14 & 15] und tiefergehende Details sind in der Verordnung selbst nachzulesen: EUR-Lex - 52022PC0454 - EN - EUR-Lex (europa.eu)

Empfehlungen zur Umsetzung der Regularien

Für betroffenen Unternehmen (insbesondere Hersteller von Produkten mit digitalen Elementen) empfiehlt sich die Etablierung eines sicheren Produktzyklus auf Basis der IEC 62443-4-1

Regelmäßige Penetrationstests können dabei helfen, Defekte im Produkt aufzudecken und rechtzeitig zu beheben

Vorteil: erlangte Zertifizierungen und Konformitätsnachweise können für Marketingzwecke verwendet werden

Wie stehen die IEC 62443 Zertifizierung und der Cyber Resilience Act in Zusammenhang?

Die IEC 62443 Zertifizierung deckt bereits einen Großteil der Anforderungen durch den Cyber Resilience Act ab und ist daher eine optimale Vorbereitung für die auf Unternehmen zukommenden Regularien.

Folgende Folie stammt aus einer durch KPMG zur Verfügung gestellten Präsentation und fasst den Zusammenhang zwischen CRA und IEC 62443 recht kompakt zusammen:

IEC 62443-4-1: Product security development lifecycle requirements

IEC 62443-4-2: Technical security requirements for IACS (Industrial Automation and Control Systems) components

IEC 62443-4-3 (ENTWURF): Application to industrial Internet of Things (IoT)

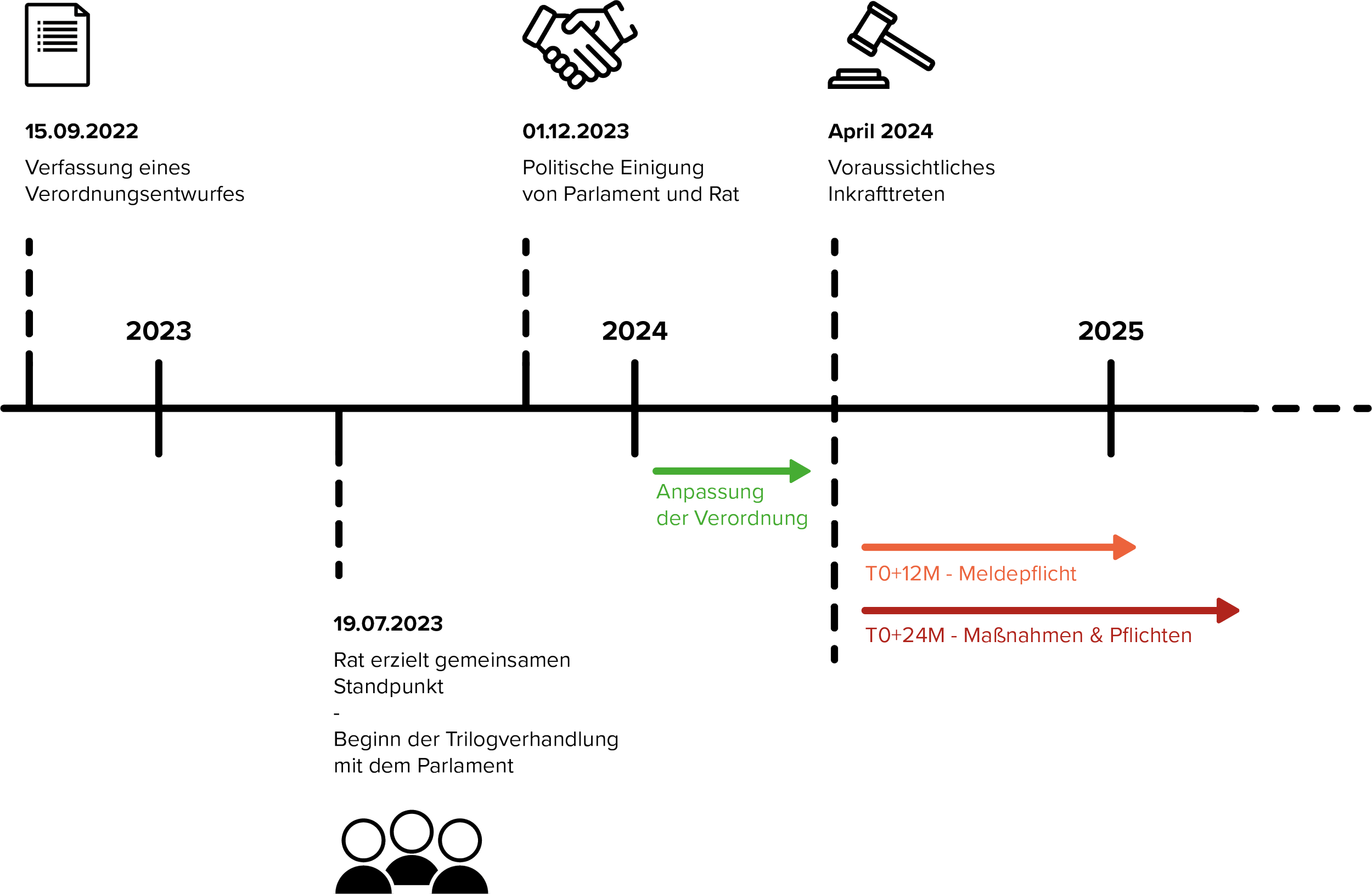

Zeitplan:

Der Cyber Resilience Act wurde am 12.03.2024 vom Europaparlament verabschiedet (517x ja / 12x nein / 78x enthalten). Die förmliche Annahme durch den Rat steht nun aus und ist der letzte notwendige Schritt für ein Inkrafttreten der Verordnung. Erwartet wird dies voraussichtlich für April 2024. Von da an gelten Übergangsfristen von 12 Monaten für die Meldepflicht und 24 Monate für die Umsetzung aller weiteren Maßnahmen [Art.57].

Welche Sanktionen sind bei Verstößen vorgesehen?

Bei Verstößen und/oder nicht Einhalten der erforderlichen Maßnahmen können Geldbußen ab 10 Mio Euro oder 2-2,5% des weltweiten Umsatzes des vorangegangenen Geschäftsjahres auferlegt werden [Art.53 (3)-(5)]. Zusätzlich kann die Marktüberwachungsbehörde ein Produkt vom Markt nehmen lassen [Art.43 (4)].

| ≤ 15 Mio. Euro oder bis zu 2,5% des gesamten weltweiten Jahresumsatzes im vorangegangenen Geschäftsjahr | bei Nichteinhalten der grundlegenden Anforderungen und Pflichten Anhang I & Art. 10 / 11 [Art.53 (3)] |

|---|---|

| ≤ 10 Mio. Euro oder bis zu 2% des gesamten weltweiten Jahresumsatzes im vorangegangenen Geschäftsjahr | bei Verstößen gegen andere Pflichten der Verordnung [Art.53 (4)] |

| ≤ 5 Mio. Euro | bei falschen, unvollständigen oder irreführenden Angaben gegenüber der notifizierenden Stelle und Marktüberwachungsbehörde [Art.53 (5)] |

| Produkt wird vom Markt genommen | Wenn Mängel nicht behoben werden [Art.43 (4)] |

Was setzt MBS bereits um?

IEC 62443 Zertifizierung (in Arbeit) - internationale Normenreihe über „Industrielle Kommunikationsnetze - IT-Sicherheit für Netze und Systeme“, die ein erhöhtes Maß an Cybersicherheit für Produkte zertifizierter Betriebe gewährleistet

Einsatz eines externen IT-Sicherheitsbeauftragten - der uns zu sicherheitstechnischen Anforderungen berät

Entwicklung eines neuen Webinterface - welches nach Fertigstellung durch externe Experten geprüft wird

Wir sind aktiv dabei, cybersicherheitsrelevante Aspekte umzusetzen. #Sicherheitsmanagement

Regelmäßige und kostenfreie Updates zu unseren Produkten

Link zum Verordnungsentwurf:

Den Vorschlag für eine VERORDNUNG DES EUROPÄISCHEN PARLAMENTS UND DES RATES über horizontale Cybersicherheitsanforderungen für Produkte mit digitalen Elementen und zur Änderung der Verordnung (EU) 2019/1020 findet man unter: eur-lex.europa.eu/legal-content/DE/TXT/HTML/?uri=CELEX:52022PC0454

Wir übernehmen keine Haftung für Vollständigkeit, Korrektheit und Aktualität des gesamten Artikels oder einzelner Teile davon. Für den Inhalt der verlinkten externen Seiten sind ausschließlich deren Betreiber verantwortlich. Es handelt sich um eine Orientierungshilfe, bei der wir nicht garantieren können, dass diese für Ihre Bedürfnisse ausreichend ist.